最近cs出了RCE漏洞,发了两次更新版,最新的是9.29 hf2版,小伙伴们注意了。

作为后渗透神器,Cobalt Strike被很多个人和组织使用,以前有些安全厂商抓到一些样本就兴奋的说抓到了apt攻击,也是醉了。

一、下载

由于Cobalt Strike属于美国对外出口管制软件,下载会麻烦一点,需要美国ip,而且有些vps运营商的ip也是没办法下载到的,有能力可以自己抓美国肉鸡下载,相对稳定些,如果抓到的是web服务器,不需要拿到system或者root权限,直接拿reGeorg代理即可,命令如下:

python reGeorgSocksProxy.py -p 4444 –u http://website/tunnel.php

然后浏览器设置SOCKS5代理 127.0.0.1:4444即可

注意记得将自己的浏览器User-Agent修改为英文系统。

准备就绪之后打开https://www.cobaltstrike.com/trial 填写邮箱申请试用,不要用国内邮箱,gmail最佳,之后会收到邮件告诉你下载地址是 https://www.cobaltstrike.com/download ,其实直接访问这个地址也可以的,该页面提供了三个版本,一般下载linux版就行,反正通用的java的程序。

如果用浏览器因为代理下载太慢,可以直接在肉鸡上wget下载然后拖回来,速度会快很多。

二、破解

以下破解过程以linux版为例

下载回来之后直接运行会弹出21天试用提示,如果你只是玩玩儿,也够了,如果想长期用,就算你是土豪也不一定能买到授权,所以还是听毛爷爷的话自己动手丰衣足食吧。

动手之前你需要准备几个软件:

javajdk 这个不用说

FileSeek 搜索关键字

jad 反编译class文件用

解压cobaltstrike-trial.tgz,得到主程序cobaltstrike.jar,按照zip格式继续解压该jar文件。

开始破解第一步:去除试用时间限制

进入解压后的common目录,使用jad反编译License.class文件

jad License.class

生成License.jad文件,改名为 License.java (这里我安装了linux命令包,所以直接用mv命令)

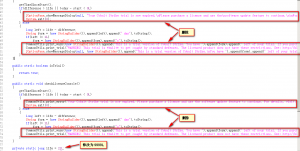

编辑License.java文件(注意不要使用notepad),删除41-42、49-51、65-66、73-74行,修改78行21L为9999L ,即可删除启动时恼人的试用提示框,如下图提示:

然后javac –cp ../ License.java 编译修改过的文件,生成License.class,准备替换原文件。

破解第二步:去除暗桩

由于是试用版,所以官方留了几个暗桩防止滥用,我们要干掉这些暗桩。

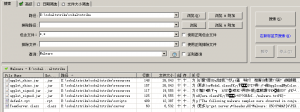

使用FileSeek搜索解压后的文件夹,关键字Malware ,可以发现有几个文件存在关键字:

server/TeamServer.class

resources/applet_signed.jar

resources/applet_rhino.jar

同样,进入server目录,使用jad反编译TeamServer.class文件

jad TeamServer.class

生成TeamServer.class文件,改名为 TeamServer.java

编辑TeamServer.java文件,删除38-43行,如下图所示:

javac编译修改过的文件

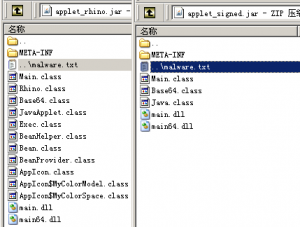

用winrar打开applet_signed.jar和applet_rhino.jar,删除里面的..\malware.txt后保存文件。

如果更挑剔,可以删除applet_signed.jar/META-INF/目录中MANIFEST.MF和MYKEY.SF文件里malware.txt的SHA-256-Digest

至此,该修改的文件我们都修改好了,使用winrar打开原cobaltstrike.jar文件,替换掉几个已经修改的文件即可正常使用了。

今天去看trial作者明确表示不会给gmail发验证邮件。

什么时候?前几天gmail确实收到邮件了

今天。

If you provide a personal address (e.g., gmail.com)–I will not provide the trial information.

cobaltstrike\License.java:8: 错误: 程序包aggressor不存在

编译的时候一直报错这个,大神怎么解决?