渗透中,当我们拿下一个linux服务器作为跳板去进一步渗透内网时,往往需要收集内网资产以扩大攻击范围,通过扫描去收集是常用手段之一,但是考虑到对方可能部署的一些安全手段,如果扫描出现过于明显的特征将触发安全警报,导致我们前功尽弃,所以一些非常规的扫描手段是非常有必要的。

Category Archives: 渗透测试

防止webshell “被后门”的小方法

如果不放心网上那些公开的webshell大马,那么我们可以自己进行简单的改造,以防止自己幸幸苦苦拿下的webshell”被后门”。下面以phpwebshell为例介绍一个小方法以供参考。

[Marker]TheShadowBrokers 最新曝光文件

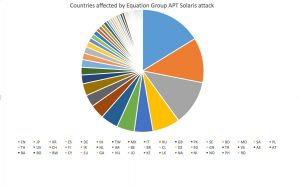

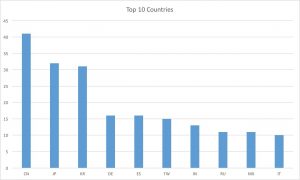

TheShadowBrokers 最新曝光,被攻击过的主机清单,其中包括很多国内院校、政府机构、运营商等重要基础设施

https://mega.nz/#F!D1Q2EQpD!Lb09shM5XMZsQ_5_E1l4eQ

https://yadi.sk/d/NCEyJQsBxrQxz

Password = payus

管中窥豹,可见一斑

好好分析一下吧,虽然只是个攻击清单(可能只是小部分),但是可以一窥NSA的关注方向。

由Ipv6 与IOT 带来的安全思考

当前的网络(信息)安全现状,与圈内时不时搞起的xx大会那股热闹劲相比,其实要冷一些。

除了一些甲方、乙方大厂在安全上投入重资以维护自身利益,还有更多以安全为生的乙方在艰难前行;对于其他厂商,安全显得可有可无,更多的是业务优先,是对法律法规和安全事件的被动响应;而对大多数非业内人士来说,更不知网络(信息)安全为何物,也许只能在被盗了网银、受了诈骗才会感受到。

人们不关注,是因为不涉及到他们的切身利益,而在下个十年,我想这种状态会变得不一样,因为iot(物联网)的迅猛发展。

Cobalt Strike破解详细说明

最近cs出了RCE漏洞,发了两次更新版,最新的是9.29 hf2版,小伙伴们注意了。

作为后渗透神器,Cobalt Strike被很多个人和组织使用,以前有些安全厂商抓到一些样本就兴奋的说抓到了apt攻击,也是醉了。

设备非常规端口测试经验

大多数网络(信息)安全工程师对系统65535个端口中常见的各种系统服务、应用服务烂熟于心,也很了解针对这些端口的测试,很多人对于web服务端口着重关注,因为web服务所运行的网站应用往往是一个优质的突破点。

在现实生产环境中,多数目标,特别是一些所谓的“智能设备”、“智能家居”,除了对外开放web服务端口,还会开放一些nmap也没办法识别的端口,这些端口跑着厂商自家定义的一些服务,很多人因为没办法测试这些服务,就放弃针对这些端口进行测试,这也就放弃了很多突破目标的可能性。

本文主要针对这些nmap无法识别出来的端口服务介绍一些测试经验,仅供参考。

两种绕过安全狗等上传可执行文件的方式

在获取到webshell时,往往需要上传exe类型的可执行exp进行提权,但是如果对方装有安全狗等,通过webshell上传是会被拦截的,所以,可以试试以下方法: